1- 服务器(云服务器,轻量级云服务器)。

2-本地电脑(笔记本,台式电脑)。

3-1Panel(https://1panel.cn/) Linux 服务器运维管理面板。

云服务器与本地电脑安装1Panel

安装1Panel面板,安装方法可以在对应文档中查看https://1panel.cn/docs/installation/online_installation/。

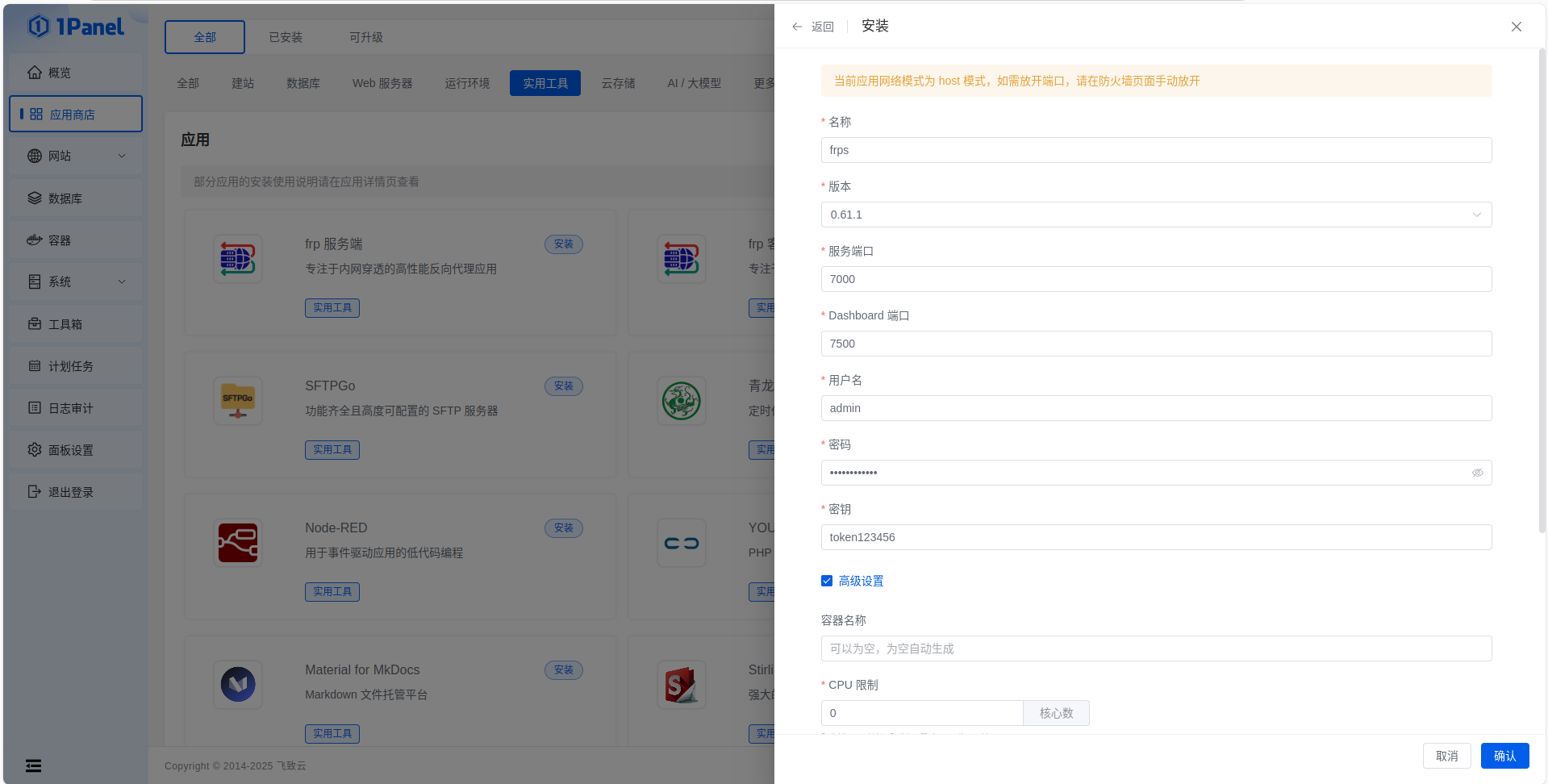

云服务器上1Panel面板中安装frps 服务端(在安全组或者安全口开放对应端口号)(云服务器作为中转站)

启动服务端之后可以通过[服务器IP]:7500访问frps后台管理面板

对应的信息可以按照需求自行更改,也可以保持默认。

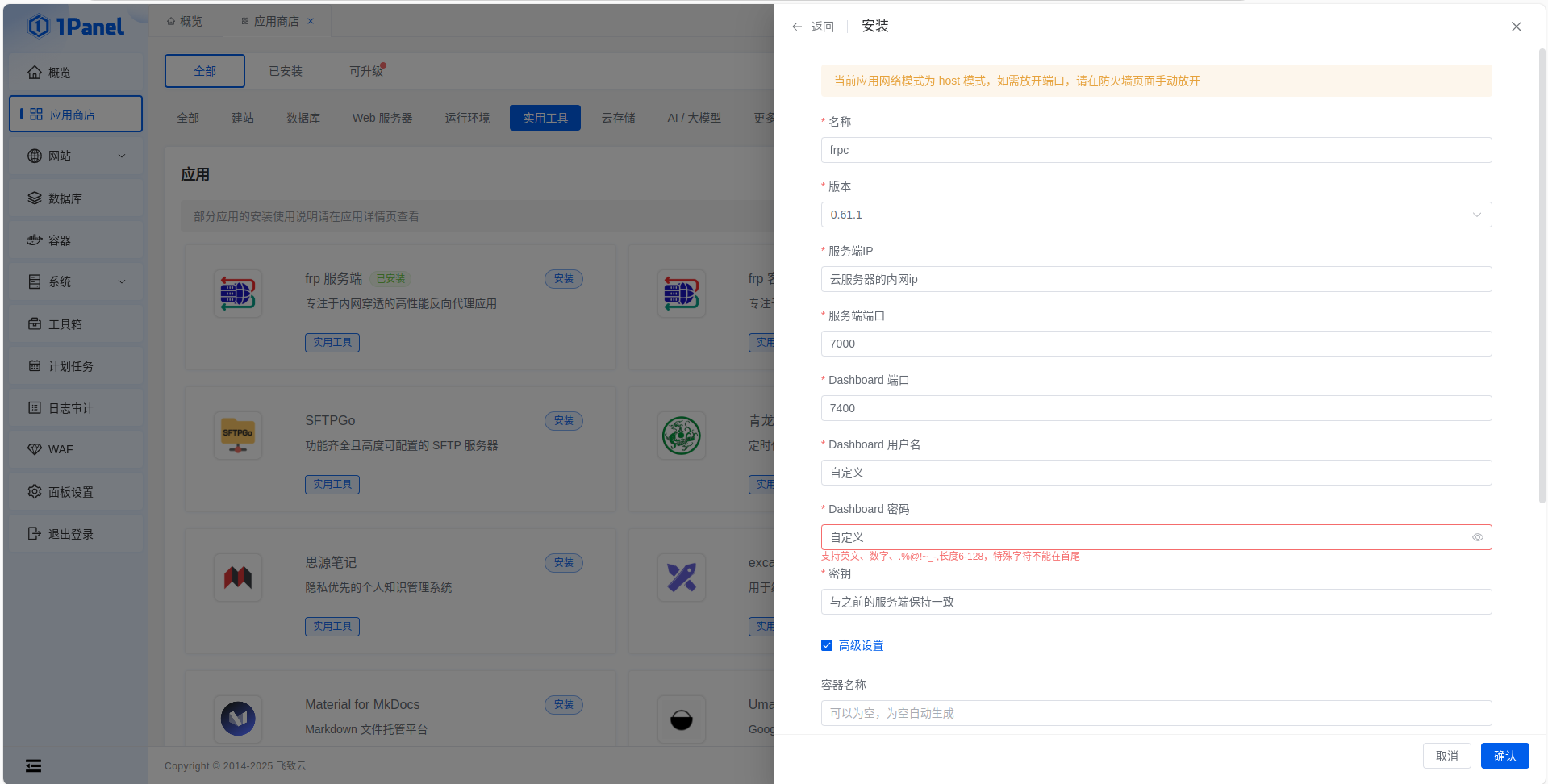

本地电脑上1Panel面板中安装frpc 客户端

启动客户端之后可以通过[服务器IP]:7400访问frpc后台管理面板

编写服务端frps.toml与客户端的frpc.toml文件信息

服务端frps.toml

bindAddr = "0.0.0.0"

#服务端监听端口

bindPort = 7000

#鉴权方式

auth.method = "token"

#客户端连接的token

auth.token = "chen12345678"

subdomainHost = "自定义域名"

#后台管理地址

webServer.addr = "0.0.0.0"

#后台面板端口号

webServer.port = 7500

#后台管理员账号

webServer.user = "admin"

#后台管理员密码

webServer.password = "666666"

# tls

#transport.tls.force = true

#transport.tls.certFile = "/etc/frp/ssl/server.crt"

#transport.tls.keyFile = "/etc/frp/ssl/server.key"

#transport.tls.trustedCaFile = "/etc/frp/ssl/ca.crt"

客户端的frpc.toml

#服务端公网IP地址(IP地址

serverAddr = "公网IP地址"

#服务端公网监听端口(服务端和客户端通讯端口)

serverPort = 7000

#鉴权方式(与服务端保持一致)

auth.method = "token"

#客户端连接的token(与服务端保持一致)

auth.token = "chen12345678"

#后台管理地址

webServer.addr = "0.0.0.0"

#后台面板端口号

webServer.port = 7400

#后台管理员账号

webServer.user = "admin"

#后台管理员密码

webServer.password = "123456"

webServer.pprofEnable = false

# tls

#transport.tls.certFile = "/etc/frp/ssl/client.crt"

#transport.tls.keyFile = "/etc/frp/ssl/client.key"

#transport.tls.trustedCaFile = "/etc/frp/ssl/ca.crt"

#TCP类型(端口对端口需要将客户点的端口暴露在公网场景下使用)

[[proxies]]

name = "Linux-Command"

type = "tcp"

#客户端IP这里填本机IP就可以或者是127.0.0.1

localIP = "127.0.0.1"

# 客户端本地的端口号(根据需要填写)

localPort = 40255

# 服务端的代理端口号(根据需要填写)

remotePort = 4000穿透的应用或者网址配置域名

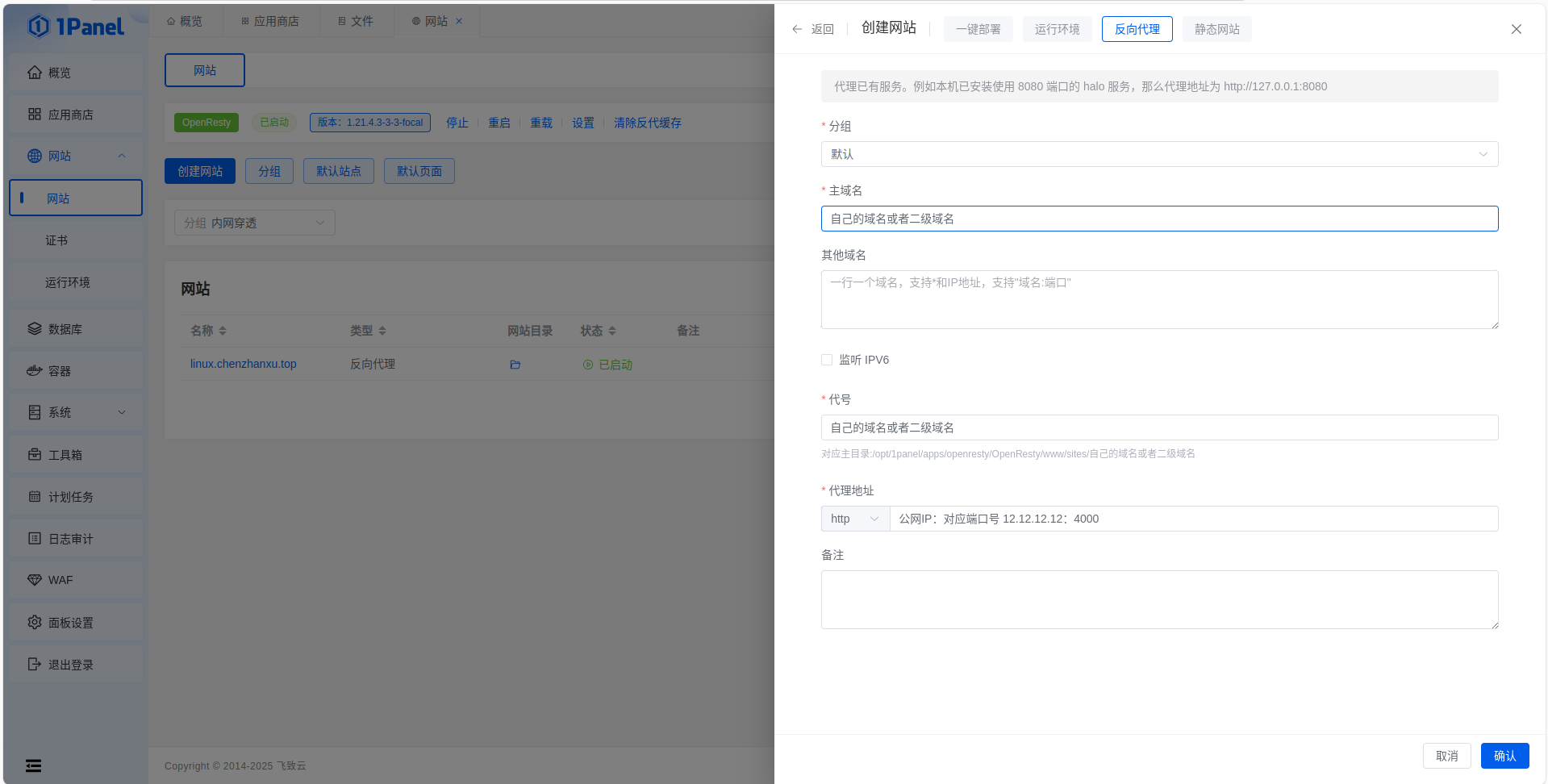

1Panel====》网站===》创建网站===》反向代理===》填入对于信息。

此时网址还是不安全状态,需要申请证书,填入对于证书,网址才会显示安全状态。

b站有对应视频:

使用 1Panel 安装 FRP 内网穿透工具:

使用 1Panel 实现自动续签 SSL 证书: